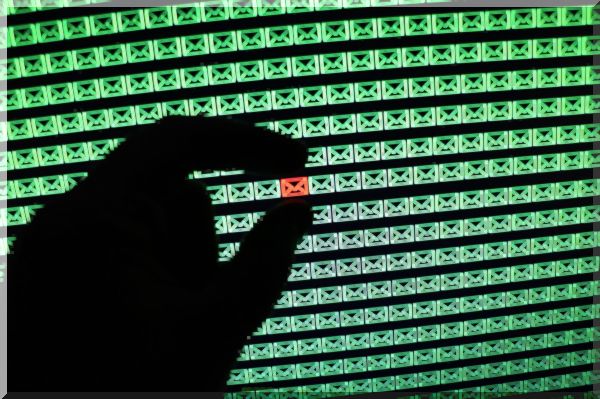

Zdefiniowany atak podsłuchu

Atak polegający na podsłuchiwaniu, znany również jako atak wąchania lub szpiegowania, to atak, w którym ktoś próbuje ukraść informacje przesyłane przez komputery, smartfony lub inne urządzenia przez sieć. Atak podsłuchowy wykorzystuje niezabezpieczoną komunikację sieciową w celu uzyskania dostępu do wysyłanych i odbieranych danych. Ataki podsłuchowe są trudne do wykrycia, ponieważ nie powodują nieprawidłowego działania transmisji sieciowych.

Rozbijanie ataków podsłuchowych

Ataki polegające na podsłuchiwaniu obejmują osłabione połączenie między klientem a serwerem, które umożliwia osobie atakującej wysyłanie ruchu sieciowego do siebie. Atakujący mogą zainstalować oprogramowanie do monitorowania sieci (sniffer) na komputerze lub serwerze, aby przeprowadzić atak podsłuchu i przechwycić dane podczas transmisji. Każde urządzenie w sieci między urządzeniem nadawczym a urządzeniem odbiorczym jest słabe, podobnie jak same urządzenia początkowe i końcowe. Znajomość urządzeń podłączonych do sieci i oprogramowania zainstalowanego na tych urządzeniach jest jednym ze sposobów ochrony przed atakami podsłuchowymi. Korzystanie z osobistych zapór ogniowych, zaktualizowanego oprogramowania antywirusowego i wirtualnych sieci prywatnych (VPN) - oraz unikanie sieci publicznych, szczególnie w przypadku poufnych transakcji - może również pomóc w zapobieganiu atakom podsłuchowym.

Publiczne sieci Wi-Fi są łatwym celem ataków podsłuchowych. Każdy, kto ma łatwo dostępne hasło, może dołączyć do sieci i korzystać z bezpłatnego oprogramowania do monitorowania aktywności w sieci oraz kradzieży danych logowania i cennych danych przesyłanych przez użytkowników przez sieć. Jest to jeden ze sposobów hakowania kont Facebook i e-mail.

Użytkownicy mogą czasem ograniczyć narażenie na takie ataki, upewniając się, że na ich telefonach działa najnowsza wersja systemu operacyjnego. Czasami jednak użytkownicy nie mają dostępu do najnowszej wersji oprogramowania, ponieważ dostawca telefonu nie udostępnia jej od razu.

Przykłady podsłuchów

W maju 2011 r. Większość smartfonów z Androidem była narażona na atak podsłuchu polegający na użyciu tokenów uwierzytelniających przesyłanych przez niezaszyfrowane sieci Wi-Fi. Osoby podsłuchujące korzystające z programu do wykrywania o nazwie Wireshark mogą w ten sposób przeglądać, kraść, modyfikować i usuwać dane prywatnego kalendarza, dane kontaktowe i dane Picasa Web Albums. Osoba atakująca może zmienić dane kontaktowe ofiary, aby oszukać kontakty ofiary w celu wysłania poufnych danych do osoby atakującej.

HTTP nie powinien być wykorzystywany do przesyłania poufnych informacji, takich jak hasła lub numery kart kredytowych, ponieważ nie są one szyfrowane i dlatego są podatne na atak; Zamiast tego należy zastosować szyfrowanie HTTPS lub SSH (bezpieczna powłoka), aby zapewnić ochronę przed atakami podsłuchowymi. Jednak osoby atakujące mogą nadal być w stanie odszyfrować zaszyfrowaną komunikację, aby uzyskać dostęp do poufnych informacji. W kwietniu 2015 r. Co najmniej 25 000 aplikacji na iOS było narażonych na ataki z podsłuchu z powodu błędu w bibliotece kodów open source o nazwie AFNetworking, która mogła usunąć szyfrowanie HTTPS. Atakujący potrzebował tylko ważnego certyfikatu, aby podsłuchiwać lub modyfikować zaszyfrowaną sesję SSL (bezpieczną warstwę gniazdową) obejmującą jedną z aplikacji, których dotyczy problem.

Porównaj rachunki inwestycyjne Nazwa dostawcy Opis Ujawnienie reklamodawcy × Oferty przedstawione w tej tabeli pochodzą od partnerstw, od których Investopedia otrzymuje wynagrodzenie.